spam

Los términos correo basura, correo no solicitado y mensaje basura hacen referencia a los mensajes no solicitados, no deseados o con remitente no conocido (o incluso correo anónimo o de falso remitente), habitualmente de tipo publicitario, generalmente son enviados en grandes cantidades (incluso masivas) que perjudican de alguna o varias maneras al receptor. La acción de enviar dichos mensajes se denomina spamming. La palabra equivalente en inglés, spam, proviene de la época de la Segunda Guerra Mundial, cuando los familiares de los soldados en guerra les enviaban comida enlatada; entre estas comidas enlatadas se encontraba una carne enlatada llamada spam, que en los Estados Unidos era y sigue siendo muy común.

Phishing

Phishing, conocido como suplantación de identidad, es un término informático que denomina un modelo de abuso informático y que se comete mediante el uso de un tipo de ingeniería social, caracterizado por intentar adquirir información confidencial de forma fraudulenta (como puede ser una contraseña, información detallada sobre tarjetas de crédito u otra información bancaria). El cibercriminal, conocido como phisher, se hace pasar por una persona o empresa de confianza en una aparente comunicación oficial electrónica, por lo común un correo electrónico, o algún sistema de mensajería instantánea o incluso utilizando también llamadas telefónicas.

virus

Los Virus Informáticos son sencillamente programas maliciosos (malwares) que “infectan” a otros archivos del sistema con la intención de modificarlo o dañarlo. Dicha infección consiste en incrustar su código malicioso en el interior del archivo “víctima” (normalmente un ejecutable) de forma que a partir de ese momento dicho ejecutable pasa a ser portador del virus y por tanto, una nueva fuente de infección. Su nombre lo adoptan de la similitud que tienen con los virus biológicos que afectan a los humanos, donde los antibióticos en este caso serían los programas Antivirus.

referencia información sacada del sitio: https://www.infospyware.com/articulos/%C2%BFque-son-los-virus-informaticos/

troyano

Los troyanos se concibieron como una herramienta para causar el mayor daño posible en el equipo infectado. En los últimos años y gracias al mayor uso de Internet, esta tendencia ha cambiado hacia el robo de datos bancarios o información personal.1

Desde sus orígenes, los troyanos han sido utilizados como arma de sabotaje por los servicios de inteligencia como la CIA, cuyo caso más emblemático fue el Sabotaje al Gasoducto Siberiano en 1982. La CIA instaló un troyano en el software que se ocuparía de manejar el funcionamiento del gasoducto, antes de que la URSS comprara ese software en Canadá.4

De acuerdo con un estudio de la empresa responsable del software de seguridad BitDefender desde enero hasta junio de 2009, «El número de troyanos está creciendo, representan el 83 % del malware detectado.

Propósitos de los troyanos

Algunas de las operaciones más comunes son:

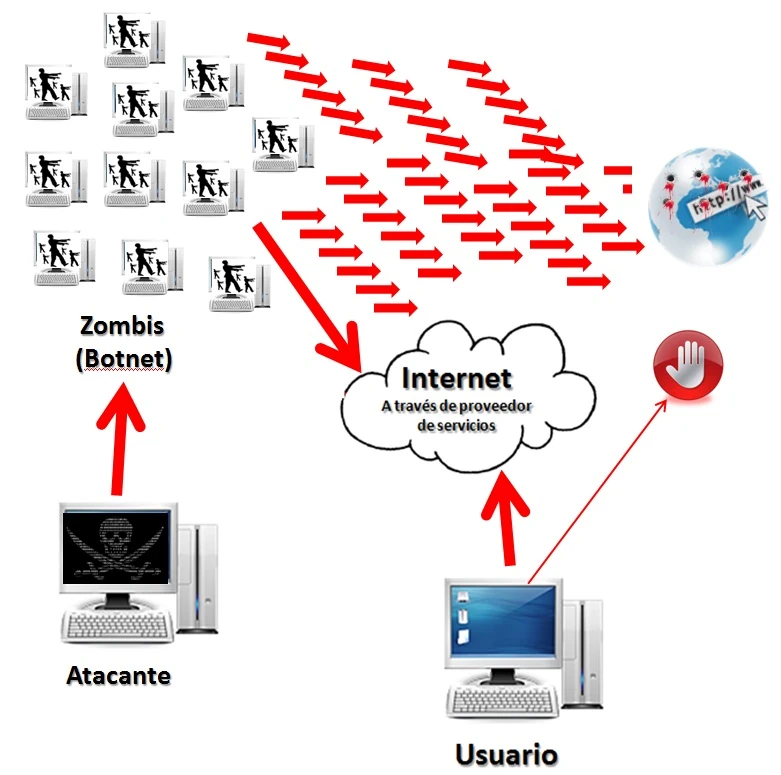

- Utilización la máquina como parte de una botnet (por ejemplo, para realizar ataques de denegación de servicio o envío de spam).

- Instalación de otros programas (incluyendo aplicaciones maliciosas).

- Robo de información personal: información bancaria, contraseñas, códigos de seguridad, etcétera.

- Borrado, modificación o transferencia de archivos (descarga o subida).

- Borrado completo del disco.

- Ejecución o finalización de procesos.

- Apagado o reiniciado del equipo.

- Captura de las pulsaciones del teclado.

- Capturas de pantalla.

- Llenado del disco duro con archivos inútiles.

- Monitorización del sistema y seguimiento de las acciones del usuario.

- Captura de imágenes o videos a través de la webcam, si tiene.

- Acciones inocuas desde el punto de vista de la seguridad, destinadas a sorprender al usuario, tales como expulsar la unidad de CD, cambiar la apariencia del sistema, etc.

Actualmente, y dada la popularidad de los dispositivos móviles y tabletas, son estas plataformas (especialmente aquellas con menor control en su mercado de aplicaciones) las que suscitan un creciente interés entre los desarrolladores de este tipo de malware. Dado el uso personal de estos dispositivos, las acciones que un atacante puede realizar en estos dispositivos comprende las ya descritas, más otras específicas derivadas de la naturaleza privada de la información que se almacena en estas plataformas. Algunos ejemplos son:

- Captura de los mensajes entrantes y salientes de aplicaciones de mensajería.

- Captura del registro de llamadas.

- Acceso y modificación de contactos en la agenda.

- Habilidad para efectuar llamadas y enviar mensajes de texto.

- Conocimiento de la posición geográfica del dispositivo mediante GPS.

referencia informacion sacada del sitio:

https://es.wikipedia.org/wiki/Troyano_(inform%C3%A1tica)

Gusano

¿Qué es un Gusano Informático?

Los «Gusanos Informáticos» son programas que realizan copias de sí mismos, alojándolas en diferentes ubicaciones del ordenador. El objetivo de este malware suele ser colapsar los ordenadores y las redes informáticas, impidiendo así el trabajo a los usuarios. A diferencia de los virus, los gusanos no infectan archivos.

¿Qué hacen los Gusano Informáticos?

El principal objetivo de los gusanos es propagarse y afectar al mayor número de ordenadores posible. Para ello, crean copias de sí mismos en el ordenador afectado, que distribuyen posteriormente a través de diferentes medios, como el correo electrónico, programas P2P o de mensajería instantánea, entre otros.

Los gusanos suelen utilizar técnicas de ingeniería social para conseguir mayor efectividad. Para ello, los creadores de malware seleccionan un tema o un nombre atractivo con el que camuflar el archivo malicioso. Los temas más recurrentes son los relacionados con el sexo, famosos, temas morbosos, temas de actualidad o software pirata.

Además, el uso de esta técnica aumenta considerablemente en fechas señaladas como San Valentín, Navidades y Halloween, entre otras.

referencia informacion sacada del sitio: https://www.pandasecurity.com/es/security-info/classic-malware/worm/#